[2020년 데이터베이스 스페셜리스트 기출문제-오전1시험]

번역, 해설 - Yoo Hyunwoo

제한시간: 50분 / 합격기준: 60점 (30문제 중 18문제 이상 정답)

기출문제 원문 확인: https://www.db-siken.com/kakomon/02_aki/

データベーススペシャリスト試験令和2年秋期の過去問題&解説

問12変更を部分的に取り消すために設定するものデータ操作○

www.db-siken.com

오전1시험 통과 비율: 1,387명/2,414명 (57.4%)

[테크놀로지]

1. 후치 표기법을 이용한 식 A+B*C의 적절한 표현으로 적절한 것은 무엇인가?

① +*CBA

② *+ABC

③ ABC*+

④ CBA+*

[해설:

1. B*C -> BC*

2. A+(BC*) -> ABC*+]

[테크놀로지]

2. 다음과 같이 a,b,c,d 4개의 문자로 구성되는 메세지를 부호화하여 비트열로 하는4가지의 방법이 있다. 아래 표는 a,b,c,d 각 1문자를 부호화할 때의 비트열을 나타낸다. a,b,c,d의 출현빈도는, 각각 50%, 30%, 10%, 10%이다. 부호화된 비트열로부터 원래의 메시지가 확실히 특정이 되도록 복호화가능하면서도 비트열의 길이도 가장 짧게 하는 것은 무엇일까?

| a | b | c | d | |

| ① | 0 | 1 | 00 | 11 |

| ② | 0 | 01 | 10 | 11 |

| ③ | 0 | 10 | 110 | 111 |

| ④ | 00 | 01 | 10 | 11 |

[해설:

1, 비트열의 길이

(1) 5*1 + 3*1 + 1*2 + 1*2 = 12

(2) 5*1 + 3*2 + 1*2 + 1*2 = 15

(3) 5*1 + 3*2 + 1*3 + 1*3 = 17

(4) 5*2 + 3*2 + 1*2 + 1*2 = 20

2. 메시지 복원가능 여부

(1) '00'이 나타나는 경우, aa인지 c인지 구분이 불가능

(2) '010'이 나타나는 경우, ac인지 ba인지 구분이 불가능

(3) 가능

(4) 가능]

[테크놀로지]

3. 오브젝트 지향형 프로그램언어이면서, 클래스나 함수, 조건문 등의 코드블록의 범위가 indent의 깊이에 의해 지정되는 규격은 무엇인가?

① JavaScript

② Perl

③ Python

④ Ruby

[해설: 파이썬의 경우,

if x>y:

print('x')

print('y')

else:

print('z')

자바스크립트: 코드블록 범위를 {}으로 지정한다.

펄: 자바스크립트와 마찬가지로 코드블록 범위를 {}로 지정한다.

루비: 처리 시작점에는 then, 종료에는 end를 사용해 지정한다.]

[테크놀로지]

4. 메모리 인터러빙에 대한 설명으로 적절한 것은?

① CPU와 자기 디스크장치 사이에 반도체메모리에 의한 데이터 버퍼를 설치하여 자기 디스크 액세스를 고속화한다.

② 주기억의 데이터의 일부를 캐시메모리에 복사하여 CPU와 주기억 간에 액세스 속도의 차이를 줄여, 메모리액세스를 고속화한다.

③ 주기억에의 액세스를 고속화하기 위하여 액세스요구, 데이터 읽고쓰기 및 후처리가 끝난 후 다음 메모리액세스의 처리로 이동한다.

④ 주기억을 여러개의 독립된 그룹으로 나누어 각 그룹이 상호 액세스하는 것으로써 주기억에의 액세스를 고속화한다.

[해설:

(2) 캐시 메모리

(3) 파이프라인]

[테크놀로지]

5. 여러 개의 서버를 이용해 구축된 시스템에 대한 서버 콘솔리데이션에 대한 설명으로 적절한 것은?

① 각 서버에 존재하는 복수의 자기디스크를 특정 서버로부터 이용 가능하게 함으로써 자원의 유효활용을 꾀한다.

② 가상화 소프트웨어를 이용해 서버 수를 본서버보다 작게 함으로써 서버 기기의 관리비용을 줄인다.

③ 서버 중 하나를 감시전용으로 바꿈으로써 시스템 전체의 시큐리티를 향상시킨다.

④ 서버 고장시 정상 서버만으로 임시 시스템을 재구축하여 서버수를 줄여도 운행이 가능하도록 한다.

[해설: consolidation- 통합]

[테크놀로지]

6. 가상기억방식으로 demand paging과 비교했을 때 free paging 방식의 두드러지는 특징으로 적절한 것은? 여기서 주기억에는 충분한 공간 여유가 있다고 가정한다.

① 향후 필요할 것이라고 상정된 페이지를 미리 주기억에 로드함으로써, 페이지가 실제로 필요할 때 보조기억에의 액세스에 의한 지연을 줄일 수 있다.

② 향후 필요할 것이라고 상정된 페이지를 미리 주기억에 로드함으로써, page fault가 자주 발생하며, OS의 overhead현상이 증가한다.

③ 프로그램이 액세스하는 페이지만을 필요할 때마다 주기억에 로드함으로써, 주기억에의 불필요한 페이지의 로드를 방지할 수 있다.

④ 프로그램이 액세스하는 페이지만을 필요할 때마다 주기억에 로드함으로써, 향후 필요할 것이라고 여겨지는 페이지의 예상이 필요 없어진다.

[해설: (3), (4)의 필요할 때마다 주기억에 로드하는 방식은 demand paging의 방식이다. free paging을 이용하면 page fault를 줄인다.]

[테크놀로지]

7. SRAM과 비교한 DRAM의 특징은 무엇인가.

① 주로 캐시 메모리로서 사용된다.

② 데이터를 보호하기 위한 reflex 혹은 액세스 동작이 불필요하다.

③ 메모리 셀구성이 단순하며, 비트당 단가가 싸다.

④ 메모리 셀에 플립 플롭을 이용하여 데이터를 보존한다.

[해설: (3) 빼고는 다 SRAM에 대한 설명이다.]

[임베디드]

8. 8비트 D/A 변환기를 이용해 음수가 아닌 전압을 발생시킨다. 사용하는 D/A 변환기는, 최하위 1비트의 변화로 출력이 10밀리볼트씩 변화한다. 데이터에 0를 주었을 때 출력은 0밀리볼트이다. 데이터에 16진수로 82를 주었을 때의 출력은 몇 밀리볼트일까.

① 820

② 1,024

③ 1,300

④ 1,312

[해설: 16진수로 82를 먼저 10진수로 바꾼다. 그리고 10을 곱한다.(1비트의 변화로 출력은 10밀리볼트씩 변화하기 때문에)]

[데이터베이스]

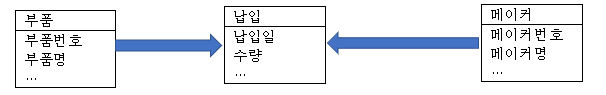

9. UML을 이용하여 나타낸 그림의 데이터 모델로부터 테이블 부품, 납입, 메이커를 DBMS로 정의했을 때의 해설로 적절한 것은?

① 동일한 부품을 동일한 메이커로부터 여러 번 납입하는 것은 허용되지 않는다.

② 납입 테이블에 외래 키는 필요없다.

③ 부품번호와 메이커번호의 조합을 납입 테이블의 후보키의 일부로 할 수 있다.

④ 메이커 테이블은 외래키로서 부품번호를 가진다.

[해설:

(1) 1:M의 관계이기 때문에 여러 번 납입해도 상관없다.

(2) 납입 테이블은 부품과 메이커 테이블의 M:M 관계를 해소하는 역할을 한다. 그러니 부품과 메이커로부터의 외래키는 필요하다.

(4) 메이커 테이블은 부품 테이블과 직접 관계가 없다.]

[네트워크]

10. 그림과 같이 네트워크 구성의 시스템에서 같은 길이의 메시지를 호스트컴퓨터와 사이에서 송수신하는 상황에서의 턴 어라운드 타임은 단말 A에서 100밀리초, 단말 B에서는 820밀리초이다. 메시지 길이는 모두 같으며, 호스트컴퓨터에서의 처리시간은 단말 A, B 모두 같다고 할 때, 단말 A에서 호스트컴퓨터에의 편도전송시간은 몇 밀리초일까?

① 10

② 20

③ 30

④ 40

[해설: 1G = 10*100M

A: 100밀리초 = 2X(회선왕복시간) + Y(호스트처리시간)

B: 820밀리초 = 20X(회선왕복시간) + Y(호스트처리시간)

X = 40밀리초]

[네트워크]

11. TCP, UDP의 포트번호를 식별하고, 프라이베이트 IP주소와 글로벌 IP주소와의 대응관계를 관리하는 것으로써, 프라이베이트 IP 주소를 사용한 LAN상의 여러 단말이 하나의 글로벌 IP 주소를 공유하여 인터넷에 액세스하는 구성은 무엇인가?

① IP 스푸핑

② IP 멀티캐스트

③ NAPT

④ NTP

[해설:

(1) IP 스푸핑은 해킹 기법이다.

(4) Network Time Protocol]

[시큐리티]

12. PC로부터 서버에 대하여 IPv6을 이용한 통신을 진행할 때, 네트워크 층에서 암호화를 진행할 때 이용하는 것은 무엇인가?

① IPsec

② PPP

③ SSH

④ TLS

[해설:

(2) Point-to-PointProtocol

(3) Secure Shell

(4) Transport Layer Security]

[시큐리티]

13. 송신자 A로부터 문서파일과 그 문서파일의 디지털서명을 수신자 B가 수신했을 때 수신자 B가 할 수 있는 것은 무엇인가? 여기서, 수신자 B는 송신자 A의 서명검증키 X를 보유하고 있으며, 수신자 B와 제3자는 송신자 A의 서명생성키 Y는 모르고 있다는 것을 전제로 한다.

① 디지털서명, 문서파일 및 서명검증키 X를 비교하는 것으로 문서파일의 변조가 있었던 경우, 그 부분에 대해 판별이 가능하다.

② 문서파일의 변조 여부를 알 수 있고, 디지털서명이 서명생성키 Y에 의해 생성되었는지 여부도 확인할 수 있다.

③ 문서파일이 멀웨어에 감염이 되어 있지 않다는 사실을 인증국에 질문하여 확인할 수 있다.

④ 문서파일과 디지털서명 중 어느쪽이 변조되어 있는 경우, 어느쪽이 변조되었는지를 판별할 수 있다.

[해설:

(1) 변조가 있었던 부분의 판별은 불가능하다.]

[시큐리티]

14. 암호방식에 관한 설명 중 적절한 것을 고르시오.

① AES는 공개키암호방식, RSA는 공통키암호방식이다.

② 공통키암호방식은 암호화 및 복호화에 동일한 키를 사용한다.

③ 공개키암호방식을 사용하는 경우, 암호화에 사용하는 키를 비밀로 하고, 복호화에 사용하는 키는 공개한다.

④ 디지털서명에는 공개키암호방식은 사용되지 않고, 공통키암호방식이 사용된다.

[해설: AES는 공통키암호방식이고, RSA는 공개키 암호방식이다.

디지털서명에 이용되는 방식은 공개키암호방식이다.]

[시큐리티]

15. 전자메일을 스마트폰으로 수신할 때의 메일서버와 스마트폰과의 통신에서 메일 본문을 포함하여 암호화를 진행하는 프로토콜은 무엇인가.

① APOP

② IMAPS

③ POP3

④ SMTP Submission

[해설:

(1) Authenticated Post Office Protocol

(3) 메일수신의 프로토콜로, 암호화를 진행하지는 않는다.]

[시스템개발]

16. UML의 액티비티 다이어그램의 특징으로 적절한 것은?

① 여러 병렬처리를 포함한 시스템의 오브젝트의 동작을 설명할 수 있다.

② 오브젝트가 어떤 식으로 콜라보레이션이 되는가를 설명할 수 있다.

③ 클래스의 규격과 클래스 사이의 정적인 관계를 설명할 수 있다.

④ 시스템의 컴포넌트 간 물리적인 관계를 설명할 수 있다.

[해설:

(2) 커뮤니케이션 다이어그램

(3) 클래스 다이어그램

(4) 컴포넌트 다이어그램]

[시스템개발]

17. 애자일 개발방법의 대한 설명 중, 스크럼에 해당하는 것은 무엇인가.

① 커뮤니케이션, 피드백, 용기, 존중, 심플함 이 다섯가지의 가치를 기초로 하여 테스트 구동형개발, 페어 프로그래밍, 리팩터링 등의 활동을 장려한다.

② 추측, 협조, 학습의 라이프사이클을 가진다.

③ 프로덕트 오너 등의 역할, 스프린트 리뷰 등의 이벤트, 프로덕트 백로그 등의 작성물 등의 규칙으로 이루어지는 소프트웨어개발의 프레임워크이다.

④ 모델의 전체형상을 작성한 후, 우선도를 지정하여 상세한 future list를 작성하여 미래를 단위로 계획하고, 미래를 단위로 한 설계와 구축을 반복한다.

[해설: (1) eXtreme Programming

(2) Adaptive Software Development

(4) Feature Driven Development]

[프로젝트매니지먼트]

18. 프로젝트매니저에 있어서 퍼포먼스 측정에 사용하는 EVM의 관리대상으로 모두 적절한 것은 무엇인가?

① 비용, 스케쥴

② 비용, 리스크

③ 스케쥴, 품질

④ 품질, 리스크

[해설: EVM(Earned Value Management는 프로젝트의 진척상황을 정량적으로 리얼타임으로 파악하기위한 방법이다.]

[프로젝트매니지먼트]

19. PMBOK 가이드 제 6판에 의하면 좋은 상황이던, 나쁜 상황이던 상관없이 모두 채용되고 있는 리스크 대응전략은 무엇인가?

① 리스크 회피

② 리스크 공유

③ 리스크 수용

④ 리스크 전가

[헤설: 없음]

[서비스매니지먼트]

20. IT 서비스에 있어서 컴퓨터시스템의 이용에 관한 과금액을 체감과금방식을 적용한 그래프로 나타낸 것 중 적절한 것은?

여기서, 그래프의 세로축은 누계 과금액을 나타낸다.

[해설: (3) 사용량이 늘어날수록, 사용량 당 과금액의 비율은 줄어들기 마련이다.]

21. 서비스 제공시간대가 매일 0~24시인 IT서비스의 4월 1일 0시부터 6월 30일 24시까지의 서비스 정지상황을 표로 나타내었다. 시스템 버전업 작업에 쇼요되는 정지시간은, 계획정지시간으로서 고객과 합의가 되어있는 상태이다. 이 때, 4월 1일부터 6월 30일까지의 IT서비스의 가용성은 몇 %인가. 소수점 3번째 자리에서 반올림하라.

| 정지이유 | 정지시간 |

| 시스템 버전업 작업에 따른 정지 | 5월 2일 22시부터 5월 6일 10시까지 84시간 |

| 하드웨어 고장에 따른 정지 | 6월 26일 10시부터 20시까지 10시간 |

① 95.52

② 95.70

③ 99.52

④ 99.63

[4월1일부터 6월30일까지의 2,184시간 중 시스템 버전업 작업에 따른 정지의 경우는 합의된 정지 시간이기 때문에 84시간을 제외하여 2,100시간 중, 하드웨어 고장에 따른(의도하지) 않은 정지가 발생한 경우를 제외하면

2090 / 2100 = 99.52..가 된다.]

[시스템감사]

22. 시스템 감사 시 증거자료의 입수와 평가에 관한 설명 중, 시스템감사기준(헤이세이 30년판)에 비추어 적절하지 않는 것은?

① 애자일 방식을 이용한 시스템 개발 프로젝트의 경우에는 관리용 다큐멘트로서의 체제가 잘 잡혀있기만 한다면 감사증거자료로 이용할 수 있다.

② 외부위탁업무실시거점에 관한 현지조사가 필요할 때, 수탁업체로부터 입수한 제3자의 보증보고서에 의거가 가능하다고 판단되면, 현지조사를 생략할 수 있다.

③ 충분하고 적절한 감사증거를 입수하기 위하여, 본감사 전에 감사대상의 실태를 파악하기 위한 예비조사를 실시할 수 있다.

④ 대부분의 경우, 하나의 감사목적에 대하여 여러 감사 절차들을 절충하여 감사를 실시한다.

[해설: 없음]

[전략]

23. 정보전략의 투자효과를 평가할 때, 이익액을 분자로 두고 투자액을 분포로 하여 산출하는 것은 무엇인가?

① EVA

② IRR

③ NPV

④ ROI

[해설:

(1) Economic Value Added

(2) Internal Rate of Return

(3) Net Present Value

(4) Return On Investment

[전략]

24. SOA에 대한 설명으로 적절한 것은?

① 회계, 인사, 제조, 구매, 재고관리, 판매 등의 기업의 업무 프로세스를 일원적으로 관리하는 것으로, 업무의 효율화나 경영자원의 전체를 최적화하는 데 사용하는 방법

② 기업의 업무 프로세스나, 시스템화 요구 등의 니즈와 소프트웨어 패키지의 기능성이 얼마만큼 적합한지, 또 얼마만큼 괴리되어 있는지를 분석하는 방법

③ 업무 프로세스의 문제점을 찾아내어 목표설정, 시랳ㅇ, 체크, 수정의 매니지먼트 사이클을 적용하여 계속적인 개선을 꾀하는 방법

④ 이용자의 시점으로 업무 프로세스의 기능을 몇 개의 독립된 부품으로 나눔으로써, 업무프로세스와의 대응이나 다른 소프트웨어와의 연계를 용이하게 하는 방법

[해설: SOA: Service Oriented Architecture]

[전략]

25. 클라우드 서비스의 이용단계를 "이용계획의 책정", "클라우드 사업자의 선정", "클라우드 사업자와의 계약체결", "클라우드 사업자의 관리", "서비스 이용종료"로 나눴을 때, "이용계획의 책정" 단계에 이용자가 실시할 만한 사항은 어떤 것인가?

① 클라우드 서비스의 이용목적, 이용범위, 이용에 의한 기대효과를 검토하고 클라우드 서비스에 요구하는 요건이나 클라우드 사업자에 요구하는 컨트롤 수준을 확정한다.

② 클라우드 사업자가 SLA을 적절히 준수하고 있는가를 모니터링하고, 자사에서 구축하는 컨트롤의 유효성을 확인하고 개전의 필요성을 검토한다.

③ 클라우드 사업자와의 사이에서 조정불가한 사항에 대해서는, 자사에 의한 대체방법을 준비한 후 클라우드 사업자와 컨트롤 수준을 SLA로 합의한다.

④ 여러 클라우드 사업자의 서비스 내용을 비교검토하여 자사가 추구하는 요건이나 컨트롤 수준이 충족 가능한지를 체크한다.

[해설: 그냥 글을 잘 읽으면 왠지 풀리는 문제이다.]

[전략]

26. 기업의 사업활동을 기능별로 주활동과 지원활동으로 나누어, 기업이 고객에 제공하는 제품이나 서비스의 이익이 어떤 활동으로 만들어지는가를 분석하는 방법은 무엇인가?

① 3C 분석

② SWOT 분석

③ VALUE CHAIN

④ FIVE FORCE

[해설:

(1) customer, company, competitor

(2) 기업의 경영환경을 분석하는 방법

(4) 기업의 수익성을 높이는 5가지 경쟁력 요인]

[전략]

27. CPS(사이버 피지컬 시스템)을 활용한 예시로 적절한 것은?

① 가상화된 표준적 시스템 자원을 준비하여 업무내용에 맞는 시스템의 규모나 구성을 소프트웨어에 의해 설정한다.

② 기기를 판매하지 않고 빌려주어 그 기기에 구성되어 있는 센서로 사용상황을 탐지하고 그 정보를 토대로 이용자로부터 이용요금을 징수한다.

③ 업무처리기능이나 데이터 축적기능을 서버가 갖게 하고, 클라이언트 측은 네트워크 접속과 최소한의 입출력기능만을 가지게 하여 데스크톱을 가상화한다.

④ 현실세계의 도시의 구조나 활동상황의 데이터에 의해 가상세계를 구축하고, 재해 발생이나 시간축을 조작하여, 현실세계에서는 실현이 불가능한 시뮬레이션을 진행한다.

[해설: 없음]

28. 기업 시스템의 SoE (Systems of Engagement)의 설명으로 적절한 것은?

① 고가용성, 확장성, 시큐리티를 확보하면서도 정보시스템을 가동, 운용하기 위한 하드웨어, 소프트웨어로부터 구성되는 시스템 기반

② 사내업무 프로세스에 구성되어, 정형업무를 처리하고, 결과를 기록하는 것

③ 데이터의 활용을 통하여 소비자나 고객기업과의 관계성을 깊게 하기 위한 것

④ 매일 전표를 입력한 후, 데이터의 변조, 소실을 방지하면서 거래 데이터베이즈를 유지, 관리하는 것으로 재무보고를 진행하기 위한 시스템

[해설: 영어 약자의 뜻까지 전달하고 있기에 engagement(관계맺음)의 뜻만 알면 금방 유추해낼 수 있는 문제였다.]

[전략]

29. 올해 손익실적표을 분석한 결과, 내년도 목표 영업이익을 30엔으로 계획하였다. 내년도의 매출액은 몇엔으로 계획해야 하는가. 여기서, 내년도의 고정비나 변동비율은 올해와 다르지 않다고 가정한다.

① 510

② 525

③ 550

④ 575

[해설: 변동비의 비중은 매출액의 60%이다. 그렇게 매출액에서 변동비를 뺀 값에 고정비 180엔을 제했을 때 30엔이 나오도록 하는 값을 찾으면 된다.]

[전략]

30. 제공자 책임제한법에서 정하고 있는 특정전기통신역무제공자가 진행하는 송신방지조치에 관한 설명으로 적절한 것은?

① 명백히 부당한 권리침해가 없었던 경우에도 정보 발신자로부터 사전에 승낙을 얻지 않으면, 특정전기통신역무제공자는 송신방지조치의 결과로서 발생한 손해의 배상책임을 진다.

② 권리침해를 방지하기 위해서 송신방지조치를 수행한 결과, 정보의 발신자에 손해가 발생한 경우에도 일정의 조건을 만족한다면, 특정전기통신역무제공자는 배상책임을 지지 않는다.

③ 정보발신자에 대해 표현의 자유를 보장하고, 통신의 비밀을 확보하기 위해 특정전기통신역무제공자는 법원의 결정을 받지 않으면 송신방지조치를 실시하는 것이 불가능하다.

④ 특정전기통신에 의한 정보의 유통에 의해 권리를 침해받은 자가 개인정보보호위원회에 민원을 제기하여 피해가 인정된 된 때에 비로소 특정전기통신역무제공자에 명령되는 조치이다.

[해설: (1) 애초에 손해가 없으면 배상책임도 발생할 수가 없는 문제이다.]

정답:

1. ③ 2. ③ 3. ③ 4.④ 5.② 6.① 7.③ 8.③ 9.③ 10.④

11.③ 12.① 13.② 14.② 15.② 16.① 17.③ 18.① 19.③ 20.③

21.③ 22.① 23.④ 24.④ 25.① 26.③ 27.④ 28.③ 29.② 30.②

오역, 오타 지적 환영합니다.

'Database' 카테고리의 다른 글

| Create Database 커맨드로 새로운 데이터베이스 생성하기 (0) | 2023.09.12 |

|---|---|

| [DB] 기출문제-2020 오전2 (해설) (0) | 2022.06.11 |

| [DB] 기출문제-2020 오전2 (문제) (0) | 2022.06.10 |

| [DB] 기출문제-2020 오전1 (문제) (0) | 2022.06.09 |

| 1. 데이터베이스 스페셜리스트 시험이란? (1) | 2022.05.06 |